OpenWRT – Privoxy (Ad-Block) und TOR nutzen

Dieser Beitrag wurde 23394 mal angezeigt.

OpenWRT mit Privoxy und TOR für mehr Privatsphäre!

heute möchte ich euch einmal zeigen, wie ihr Privoxy zusammen mit TOR auf dem OpenWRT Router nutzen könnt.

Zunächst einmal müsst ihr Privoxy installieren, falls ihr dies noch nicht gemacht habt. Dazu gibt es hier eine Anleitung.

Warum nun zusammen mit TOR benutzen?

Wir benutzen Privoxy für einen Ad-Block Filter. Man kann diesen aber so auch nutzen um sich leichter mit dem TOR Netzwerk zu verbinden.

Und das gleich für alle Teilnehmer im LAN. Nicht nur für den eigenen Rechner.

Wir erleichtern uns also die Arbeit, da wir die gleichen Einstellungen nicht immer am jedem Rechner oder Tablet machen müssen und so auch nicht mehr darauf achten müssen welchen Browser wir verwenden.

GANZ wichtig. Ihr benutzt weiterhin http Verbindungen. Daher müsst ihr, wie sonst auch bei http davon ausgehen, das jemand mit liest.

Hier gibt es super Video mit einer kleinen Erklärung zu http und https. Weiter unten könnt ihr lesen wie ihr euren Browser zwingt, auch https durch Privoxy und Tor zu leiten.

Durch das TOR-Netzwerk könnt ihr aber eure Herkunft, also den Ursprung des Traffics verschleiern.

Keine Sorge, das ist nichts schlimmes. Proxy Dienste sind vollkommen legal. Den nichts anderes ist das TOR Netzwerk.

Es routet euren Traffic durch mehrere Knoten, verteilt auf der ganzen Welt. Nur der Anfangsknoten kennt eure IP, kennt aber nicht das Ziel, also nicht wo der Traffic hin soll. Der Endknoten kennt zwar das Ziel, kennt aber nicht den Ursprung des Traffic’s.

Nun erst mal zu dem wie es eingerichtet wird.

Step 1

Loggt euch auf eurem OpenWRT mit Putty ein. Dort ladet ihr nun erstmal die passenden Module runter.

opkg update && opkg install tor tor-fw-helper tor-geoip

Step 2

Als nächsten benötigen wir eine Konfig. Dazu öffnet ihr die Datei /etc/torrc („nano /etc/torrc“) und hinterlegt ganz am ende der Datei dieses:

RunAsDaemon 1 PidFile /var/run/tor.pid DataDirectory /var/lib/tor # This is for our transparent network VirtualAddrNetwork 10.192.0.0/10 AutomapHostsOnResolve 1 TransPort 9040 TransListenAddress 192.168.1.1 DNSPort 9053 DNSListenAddress 192.168.1.1 # GeoIP for stats # DO NOT UNCOMMENT THIS LINE UNTIL GEOIP SUPPORT IS CONFIRMED # GeoIPFile /etc/tor/geoip SocksPort 9150 # what port to open for local application connections SocksListenAddress 127.0.0.1 # accept connections only from localhost SocksListenAddress 192.168.1.1:9100 # accept connections from the internal interface as well (match this to your server's internal ip address) ## Entry policies to allow/deny SOCKS requests based on IP address. ## First entry that matches wins. If no SocksPolicy is set, we accept ## all (and only) requests from SocksListenAddress. SocksPolicy accept 192.168.1.0/24 # accept connections from the local network; set X to match your network configuration SocksPolicy accept 127.0.0.1 # accept local connections SocksPolicy reject * # by default, reject all connections that have not matched one of the rules above'''

Step 3

Damit Tor auch läuft und eine Verbindung zum Netzwerk aufnimmt, müssen wir es natürlich starten.

Wenn ihr es als Dienst laufen lassen wollt, so das dieser bei Neustart gleich mit gestartet wird:

/etc/init.d/tor enable

Und danach starten wir den Dienst:

/etc/init.d/tor start

Alles klar, unser Tor Dienst läuft und wir können Privoxy sagen das er sich per SOCKS5 mit Tor verbinden soll.

Step 4

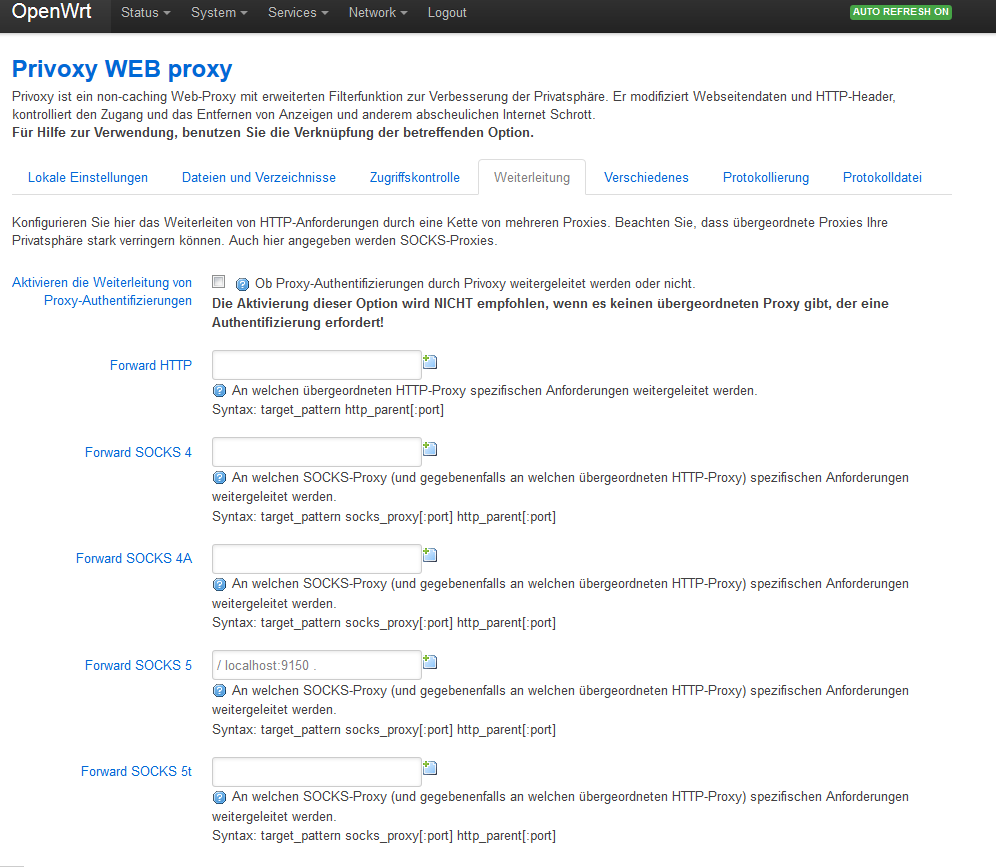

Dazu öffnen wir, der Einfachkeit halber, die Weboberfläche und gehen zu den Einstellung von Privoxy unter Weiterleitungen.

Dort geben wir unter Forward SOCKS 5 folgendes ein:

/ localhost:9150 .

sobald wir unten auf „Save & Apply“ klicken, werden alle Verbindungen die über Privoxy laufen weiter durch das TOR Netzwerk geleitet.

Kleiner Hacken.

HTTPS wird nicht direkt über Privoxy geleitet. Per Firewall Regel kann man hier leider kein redirect oder ähnliches hinterlegen, so das man am Rechner, wo man alles über Privoxy und TOR leiten möchte die Proxy Einstellung des Browsers auf den Privoxy Port auf dem Router leiten muss.

SSL-Proxy: 192.168.1.1 Port 8118

Wenn jemand weiß, welche Firewall Regel man im OpenWRT hinterlegen muss, damit 443 Verbindungen auf 8118 geleitet werden, einfach als Kommentar hinterlassen 😉

Viel Spaß mit der Erhöhung eurer Privatsphäre 😉

Ihr dürft mir auch gerne eine kleine Spende zukommen lassen ?

BTC: 1LvETe6uTP64hK3UR3oSAdzT5ZjLnttqBm

Related Posts

Mehr Sicherheit auch mit Plesk und Iptables (19.03.13)

Scrypt Mining mit der Grafikkarte unter Windows

Wallets auf dem Raspberry Pi 3 kompilieren

About Author

Sven

- Du hast Fragen? - Do you have a question? - Dir hat mein Beitrag geholfen? - If my articles helped you : - Spend me a Beer ;)